重复使用密码是非常有问题的。令人遗憾的是,人们不知道对他们的账户和数据的相关风险。攻击者使用电子邮件地址和以前漏洞中的密码,尝试访问其他网站。生成随机密码的密码管理器是这些攻击的重要对策,为每个网站生成随机密码。那么所有那些旧密码呢?我们刚刚发布了一个新功能,允许用户通过 haveibeenpwned.com 的帮助来检查他们的密码是否在庞大的数据库中。这项新工具使我们能够将密码与包含近 50 亿个账户和密码的数据集进行比对。

感谢 haveibeenpwned.com!

Pwned Passwords 服务于 2017 年 8 月创建,当时 NIST 发布了指导,特别建议检查用户提供的密码是否存在于已有的数据泄露中。这条建议的理由以及应用程序如何利用这些数据的建议在名为《Introducing 306 Million Freely Downloadable Pwned Passwords》的博客文章中有详细描述。2018 年 2 月,服务的第二版发布,带来了超过 5 亿个密码,以及每个密码暴露次数的统计。

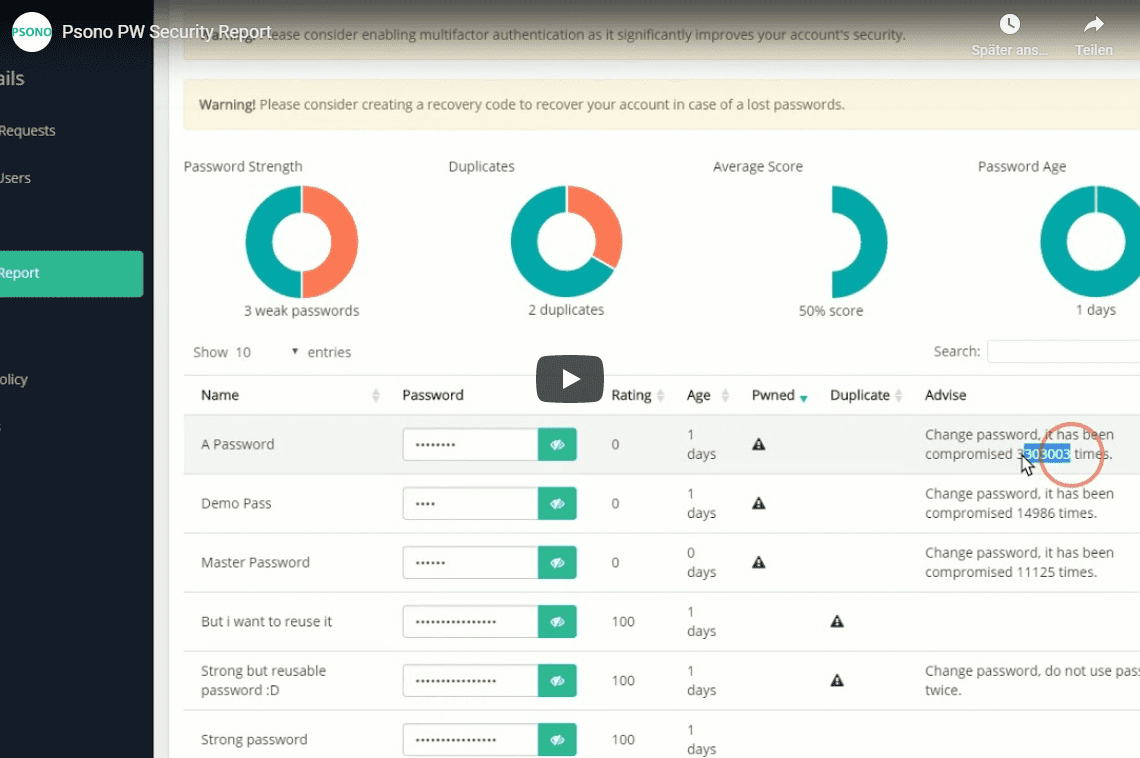

安全报告在行动!

一个小视频,能更好地展示它的工作原理。API 显示了分析的进度。由于这是一个免费服务,我们尊重它的限制,不想带来任何伤害,所以请求限制为每 1.5 秒一个请求。

安全报告功能

- 复杂性:检查所有条目的复杂性

- 重复:标记所有发现的重复条目

- 年龄:建议定期更改密码

- 数据泄露:避免使用已经被泄露的密码

背景运行

第一步,包含您密码的所有密钥会从服务器下载。第二步,每个密钥在您的浏览器中解密,然后生成密码的 sha1 哈希。sha1 哈希长 160 位(40 个十六进制字符)。sha1 哈希被分解为前缀(5 个十六进制字符)和后缀(35 个十六进制字符)。前缀被发送到 haveibeenpwned.com API,它检查其数据库并返回一个后缀列表。客户端会将密码的后缀与接收到的后缀列表进行比对,标记密码是否被泄露。这是一种有效查询密码数据库的方法,而无需实际发送密码(或弱派生密码),这被称为k-匿名化。