पासवर्ड को पुनः उपयोग करना बेहद समस्याग्रस्त है। यह दुख की बात है कि लोग अपने खाते और डेटा के लिए शामिल जोखिमों के बारे में नहीं जानते हैं। हमलावर पुराने सुराखों से ईमेल पतों और पासवर्ड का उपयोग अन्य वेबसाइटों पर पहुँच प्राप्त करने के लिए करते हैं। पासवर्ड प्रबंधक जो यादृच्छिक पासवर्ड उत्पन्न करते हैं, उन हमलों के खिलाफ एक उत्तम उपाय हैं, प्रत्येक वेबसाइट के लिए यादृच्छिक पासवर्ड उत्पन्न करते हैं। लेकिन उन सभी पुराने पासवर्डों का क्या होगा? हमने अभी-अभी एक नई सुविधा जारी की है, जिससे उपयोगकर्ता अपने पासवर्ड को एक विशाल डेटाबेस के खिलाफ जांच सकते हैं, ये haveibeenpwned.com की मदद से संभव है। इस नए उपकरण के साथ, लगभग 5 बिलियन खातों के पासवर्ड का डेटासेट के खिलाफ पासवर्ड की जांच करना संभव हो गया है।

धन्यवाद haveibeenpwned.com!

Pwned पासवर्ड सेवा अगस्त 2017 में बनाई गई थी, जब NIST ने विशेष रूप से सलाह दी थी कि उपयोगकर्ता द्वारा दिए गए पासवर्ड को मौजूदा डेटा सुराखों के खिलाफ जांचा जाना चाहिए। इस सलाह के लिए तर्क और सुझाव कैसे अनुप्रयोग इस डेटा का लाभ उठाएं, इसका विवरण ब्लॉग पोस्ट में दिया गया है जिसका शीर्षक है 306 मिलियन मुफ्त डाउनलोड करने योग्य Pwned पासवर्ड का परिचय। फरवरी 2018 में, सेवा का संस्करण 2 जारी किया गया था, जिसमें आधे अरब से अधिक पासवर्ड थे, अब प्रत्येक के साथ कितनी बार उजागर किया गया था, की गणना भी शामिल थी।

(स्रोत: https://haveibeenpwned.com/Passwords)

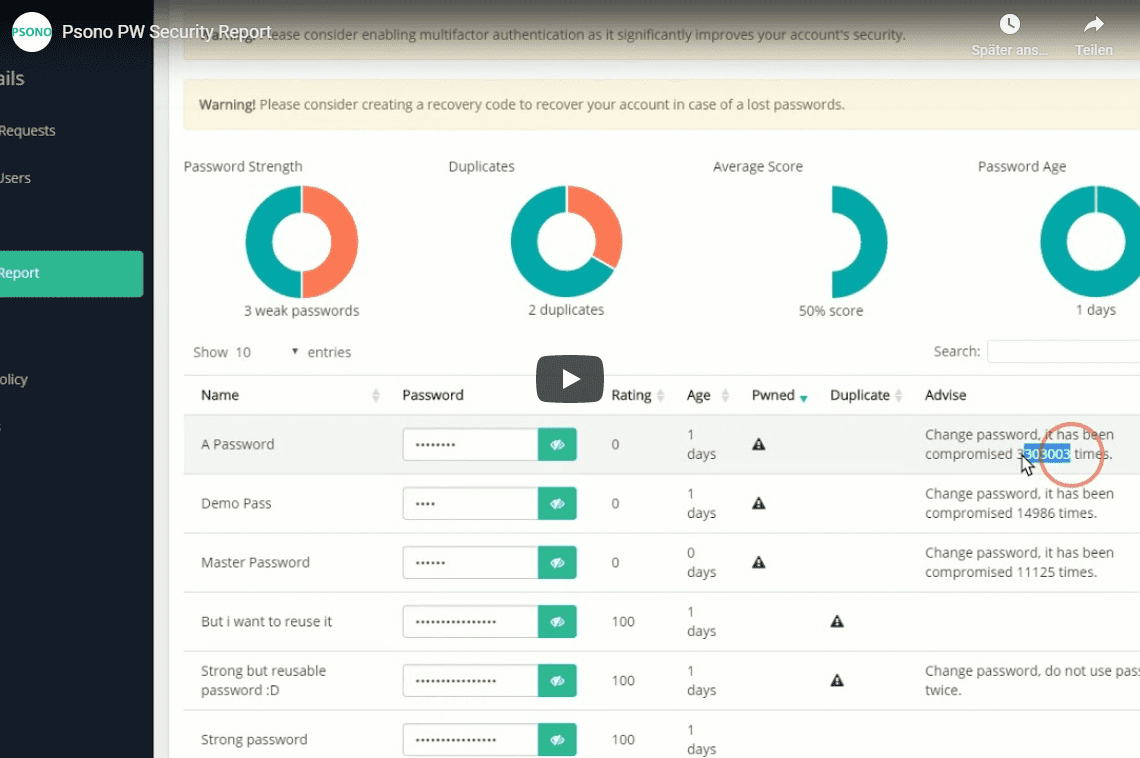

सुरक्षा रिपोर्ट एक्शन में!

एक छोटा वीडियो जो यह बेहतर समझ देता है कि यह कैसे काम करता है। API विश्लेषण की प्रगति को दिखाता है। चूंकि यह एक मुफ्त सेवा है, हम थ्रॉटलिंग का सम्मान करते हैं और किसी भी नुकसान का कारण नहीं बनना चाहते, इसलिए अनुरोध प्रति 1.5 सेकंड में सीमित होते हैं।

सुरक्षा रिपोर्ट की विशेषताएं

- जटिलता: सभी प्रविष्टियों को उनकी जटिलता के लिए जांचा जाता है

- डुप्लिकेट: जो भी डुप्लिकेट पाया जाता है उसे चिह्नित किया जाता है

- उम्र: लोग नियमित रूप से पासवर्ड बदलना चाहिए

- सुराख: वे पासवर्ड से बचें जो पहले से ही समझौता कर चुके हैं

पृष्ठभूमि में

पहले चरण में, आपके पासवर्ड वाले सभी सीक्रेट्स सर्वर से डाउनलोड किए जाते हैं। दूसरे चरण में, प्रत्येक सीक्रेट आपके ब्राउज़र में डिक्रिप्ट किया जाता है, इससे पहले कि पासवर्ड का एक sha1 हैश बनाया जाता है। Sha1 हैश 160 बिट लंबे होते हैं (हेक्स में 40 नीयम)। Sha1 हैश को एक प्रीफिक्स (5 हेक्स नीयम) और एक उपसर्ग (35 हेक्स नीयम) में विभाजित किया गया है। प्रीफिक्स को haveibeenpwned.com API को भेजा जाता है जो इसकी डेटाबेस की जांच करता है और उपसर्गों की एक सूची लौटाता है। क्लाइंट पासवर्ड के उपसर्ग को उस सूची के उपसर्गों के खिलाफ तुलना करेगा, जो उसे प्राप्त हो और पासवर्ड को समझौता किया गया है या नहीं के रूप में चिह्नित करेगा। यह पासवर्ड डेटाबेस को क्वेरी करने का एक कुशल तरीका है, बिना वास्तव में पासवर्ड (या कमजोर व्युत्पत्तियों) को भेजे और इसे k-सर्वनामता के रूप में जाना जाता है।